はじめに

「VPN接続が遅くて仕事にならない」「セキュリティ対策を強化したいけど、何から始めればいいかわからない」。そんな悩みを抱えているマーケターの方も多いのではないでしょうか。

テレワークの普及により、社外から社内システムにアクセスする機会が急増しました。多くの企業がVPNを導入してきましたが、最近では「ゼロトラスト」という新しいセキュリティの考え方が注目を集めています。しかし、VPNとゼロトラストの違いや、自社にとってどちらが適しているのかを判断するのは簡単ではありません。

本記事では、マーケターの視点から、VPNとゼロトラストの基本概念、両者の違い、そして実際のビジネスシーンでの選択基準までを徹底解説します。技術的な話だけでなく、ビジネス判断に必要な実践的な知識を提供しますので、明日からの業務改善にお役立てください。

VPNとは何か:仮想の専用回線でつなぐセキュリティ

まずVPN(Virtual Private Network:仮想プライベートネットワーク)について理解しましょう。VPNは、インターネット上に仮想的な専用回線を作り出す技術です。

VPNの基本的な仕組み

VPNの仕組みを理解するために、恋愛に例えて説明しましょう。あなたが遠距離恋愛をしているとして、恋人に大切なメッセージを送りたいとします。普通にメールを送ると、途中で誰かに読まれるかもしれません。そこで、あなたと恋人だけがわかる暗号を使って、秘密のトンネルを通してメッセージを送る――これがVPNのイメージです。

具体的には、VPNは以下の3つの技術で安全な通信を実現しています。

| 技術 | 説明 | 効果 |

|---|---|---|

| トンネリング | データを専用の「トンネル」を通して送信 | 第三者から通信経路を隠す |

| カプセル化 | データを暗号化してパッケージ化 | 内容を読めないようにする |

| 認証 | 正規のユーザーかどうかを確認 | 不正アクセスを防ぐ |

VPNが企業で使われる理由

VPNが企業で広く採用されてきた理由は、主に3つあります。

第一に、導入が比較的簡単であることです。既に多くのベンダーがVPN製品を提供しており、専門家に相談すればスピーディーに導入できます。専用線を物理的に引くのと比べて、圧倒的に低コストで始められるのも魅力です。

第二に、テレワーク環境の整備に最適だったことです。自宅や外出先から、まるでオフィスにいるかのように社内ネットワークにアクセスできます。営業担当者が顧客先から社内データベースを確認したり、マーケターがリモートで広告管理画面にアクセスしたりする際に重宝します。

第三に、費用対効果が高い点です。特に中小企業では、セキュリティ対策に多額の予算を割けない場合があります。VPNなら、月額数千円から数万円程度で安全な通信環境を構築できます。

実際、IPAの調査によると、2020年のテレワーク急増時に多くの企業がVPNを緊急導入しました。それまでセキュリティ対策が十分でなかった企業も、VPNによって最低限の安全性を確保できたのです。

ゼロトラストとは何か:すべてを疑う新しいセキュリティ思想

一方、ゼロトラストは2010年にForrester Research社が提唱した、比較的新しいセキュリティの考え方です。

ゼロトラストの基本原則

ゼロトラストを一言で表すなら、「誰も何も信用しない」というアプローチです。従来のセキュリティが「社内は安全、社外は危険」という境界線で考えていたのに対し、ゼロトラストは「社内も社外も関係なく、すべてのアクセスを検証する」という徹底した姿勢を取ります。

これも恋愛に例えてみましょう。VPNは「一度信頼した恋人なら、何をしても信じる」というスタンスです。しかしゼロトラストは「愛している恋人でも、大切なことは毎回確認する」という、より慎重なアプローチなのです。少し冷たく聞こえるかもしれませんが、企業の重要な情報を守るためには、このくらい厳格な姿勢が必要になってきています。

NISTが定義する7つの原則

アメリカ国立標準技術研究所(NIST)が発行した「NIST SP800-207」では、ゼロトラストの7つの原則が示されています。

| 原則番号 | 内容 | マーケター視点での意味 |

|---|---|---|

| 1 | すべてのデータとサービスをリソースと見なす | 顧客データも広告アカウントも同等に保護対象 |

| 2 | 通信は全て保護する | 社内メールもチャットも全て暗号化 |

| 3 | 個別セッションごとにアクセス許可 | 広告管理画面にアクセスするたび認証 |

| 4 | リソースへのアクセスは動的ポリシーで決定 | デバイスの状態やアクセス場所で判断 |

| 5 | すべてのデバイスを継続的に監視 | 使用中のPCが安全か常にチェック |

| 6 | すべての認証と認可は動的かつ厳格 | 一度ログインしても定期的に再認証 |

| 7 | 可能な限り多くの情報を収集・活用 | アクセスログを分析してセキュリティ改善 |

ゼロトラストの実装イメージ

ゼロトラストを実現するためには、複数のセキュリティ技術を組み合わせます。代表的なものを以下の表にまとめました。

| 技術要素 | 役割 | 具体例 |

|---|---|---|

| 多要素認証(MFA) | パスワード以外の認証も要求 | スマホアプリでの承認、生体認証 |

| ID・アクセス管理(IAM) | ユーザーごとに適切な権限を付与 | マーケターには広告データのみアクセス可 |

| マイクロセグメンテーション | ネットワークを細かく分割 | 侵入されても被害を最小限に抑える |

| デバイス管理(MDM/EDR) | 端末の状態を常時監視 | 古いOSやウイルス感染端末を遮断 |

| ゼロトラストネットワークアクセス(ZTNA) | アプリケーションごとにアクセス制御 | 必要な人が必要なアプリのみ使える |

VPNとゼロトラストの5つの違い:徹底比較

それでは、VPNとゼロトラストの違いを詳しく見ていきましょう。

比較表で見る全体像

| 比較項目 | VPN | ゼロトラスト |

|---|---|---|

| 基本思想 | 境界防御型「社内は安全」 | 全て疑う「何も信用しない」 |

| アクセス範囲 | 社内ネットワーク全体 | 必要なアプリケーションのみ |

| 認証タイミング | 接続時に1回 | アクセスのたびに毎回 |

| 拡張性 | 機器の性能に依存、拡張が困難 | クラウドベース、柔軟に拡張可能 |

| 通信速度 | VPN機器に負荷が集中すると低下 | 最短経路で通信、速度低下しにくい |

| セキュリティポリシー | 拠点ごとに異なる場合あり | クラウドで一元管理 |

| 導入コスト | 比較的低コスト(月額数千円〜) | 高コスト(複数製品の組み合わせ必要) |

| 導入期間 | 短期間(数週間〜数ヶ月) | 長期間(数ヶ月〜1年以上) |

| 運用の複雑さ | 比較的シンプル | 高度な専門知識が必要 |

| 適する企業規模 | 中小企業、従業員数が少ない | 大企業、従業員数が多い |

違い1:セキュリティの考え方が根本的に異なる

VPNは「一度入ってしまえば社内は安全」という境界防御モデルに基づいています。これは城壁で守られた城のイメージです。城壁(VPN)を超えて中に入ってしまえば、城内では自由に動き回れます。

対してゼロトラストは、城内でも部屋ごとに鍵がかかっており、入るたびに身分証明が必要な状態です。たとえ正規の社員でも、アクセスするリソースごとに毎回チェックされます。

この違いは、実際のセキュリティインシデントで大きな差を生みます。VPNの場合、攻撃者が一度侵入に成功すると、社内ネットワーク全体にアクセスできてしまう危険性があります。これは「ラテラルムーブメント(横展開)」と呼ばれる攻撃手法で、近年のランサムウェア被害の多くがこのパターンです。

実際、IPAの「情報セキュリティ10大脅威 2024(組織編)」では、VPN機器の脆弱性を突いた攻撃が上位にランクインしています。VPN機器のアップデートを怠っていた企業が、古い脆弱性を突かれて侵入され、全社のデータが暗号化されてしまった事例も報告されています。

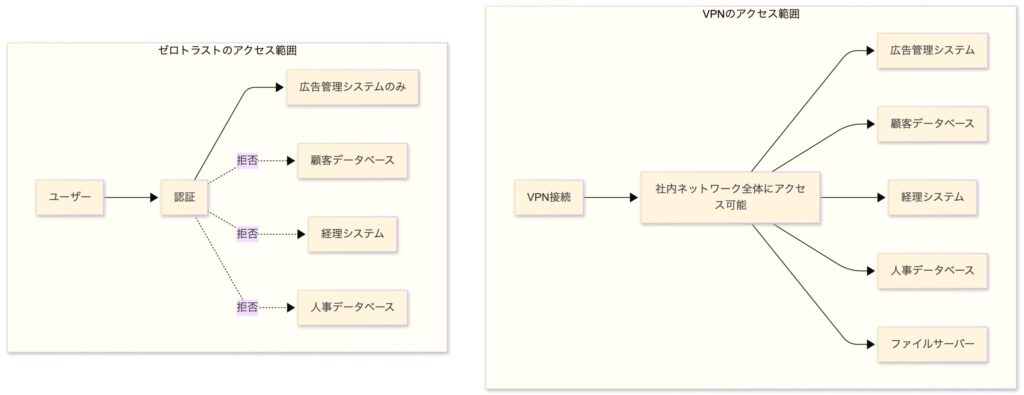

違い2:アクセスできる範囲が大きく異なる

VPNは社内ネットワーク全体への「トンネル」を開通させます。一度接続すれば、まるでオフィスにいるかのように、社内のあらゆるシステムやファイルサーバーにアクセスできます。

ゼロトラスト(ZTNA)は、アプリケーションごとに「ドア」を開けるイメージです。マーケターなら広告管理画面や分析ツールにはアクセスできますが、経理システムや人事データベースにはアクセスできません。

この違いを図で表すと、以下のようになります。

違い3:拡張性とスケーラビリティの差

VPNは物理的な機器に依存するため、ユーザー数が増えると機器の増強やリプレースが必要になります。特にテレワークで同時接続数が急増すると、VPN機器に負荷が集中して通信速度が低下したり、最悪の場合は接続できなくなったりします。

2020年の緊急事態宣言時、多くの企業で「VPN難民」が発生しました。急にテレワークを始めた社員が一斉にVPN接続を試みた結果、機器の処理能力を超えてしまい、業務に支障をきたしたのです。

ゼロトラストはクラウドベースで構築されるため、ユーザー数の増減に柔軟に対応できます。必要に応じてスケールアップ・スケールダウンが容易で、将来的な組織拡大にも対応しやすいのが特徴です。

| 状況 | VPN | ゼロトラスト |

|---|---|---|

| 従業員50人の場合 | 問題なく稼働 | 問題なく稼働 |

| 従業員が500人に増加 | 機器のリプレース必要(数百万円) | プラン変更のみ(柔軟に対応) |

| 海外拠点を新設 | 現地にVPN機器を設置(時間とコスト) | クラウドで即座に対応可能 |

| M&Aで組織が倍増 | 全体のネットワーク設計を見直し | ユーザーとポリシーを追加するのみ |

違い4:セキュリティポリシーの管理方法

VPNでは各拠点に設置されたVPN機器ごとにセキュリティポリシーを設定します。そのため、拠点Aと拠点Bでセキュリティレベルが異なってしまうリスクがあります。実際、ある拠点の管理者が設定を誤ったり、アップデートを怠ったりすることで、そこが「弱点」となってしまうケースが少なくありません。

ゼロトラストはクラウド上で一元管理されるため、全社で統一されたセキュリティポリシーを適用できます。ポリシーの変更も一箇所で行えば全体に反映されるため、管理の手間が大幅に削減されます。

違い5:導入コストと複雑さ

VPNは導入が比較的簡単で、コストも抑えられます。中小企業向けのVPNサービスなら、月額1万円程度から利用可能です。また、多くのベンダーが製品を提供しているため、自社の規模や予算に合わせて選択できます。

ゼロトラストは複数のセキュリティ製品を組み合わせて構築するため、導入コストが高く、期間も長くなります。また、システム設計には高度な専門知識が必要で、他社の導入事例をそのまま自社に適用することは困難です。

| コスト項目 | VPN | ゼロトラスト |

|---|---|---|

| 初期費用 | 数十万円〜数百万円 | 数百万円〜数千万円 |

| 月額運用費 | 数千円〜数万円 | 数万円〜数十万円 |

| 導入期間 | 数週間〜2ヶ月程度 | 3ヶ月〜1年以上 |

| 必要な専門人材 | 少ない(外部に委託可能) | 多い(専門チームが必要) |

なぜ今ゼロトラストが注目されているのか:ビジネス環境の変化

では、なぜVPNで十分だったはずなのに、ゼロトラストへの移行が進んでいるのでしょうか。その背景には、ビジネス環境の大きな変化があります。

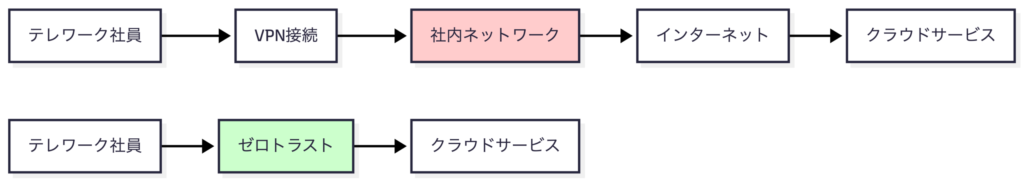

変化1:働き方の多様化とテレワークの定着

コロナ禍を経て、テレワークは一時的な対応から「標準的な働き方」へと変化しました。オフィスと自宅のハイブリッドワーク、ワーケーション、地方移住など、働く場所の選択肢が広がっています。

この変化により、「社内ネットワークの内側にいる人は少数派」という状況が生まれました。もはや「境界」という概念自体が曖昧になってきているのです。

変化2:クラウドサービスの普及

マーケターの業務を考えてみてください。Google広告、Facebook広告、Salesforce、HubSpot、Tableauなど、使用するツールの多くがクラウドサービスです。これらのサービスは、そもそも「社内ネットワーク」の外にあります。

従来のVPNモデルでは、クラウドサービスにアクセスする際も、一度社内ネットワークを経由する必要があります。これは非効率であり、通信速度の低下を招きます。

変化3:サイバー攻撃の高度化・巧妙化

近年、ランサムウェアをはじめとするサイバー攻撃が急増し、その手法も高度化しています。特に、VPN機器の脆弱性を狙った攻撃が増加しており、2025年には国内でも複数の企業が被害に遭いました。

攻撃者は、VPN機器の古い脆弱性を悪用して侵入し、いったん社内ネットワークに入り込むと、横展開によって重要なサーバーやデータベースにアクセスします。そして、データを暗号化して身代金を要求するのです。

ある製造業の事例では、VPN機器の脆弱性から侵入され、工場の制御システムまで到達されてしまいました。その結果、生産ラインが数週間停止し、数億円規模の損害が発生しました。

変化4:内部脅威への対応の必要性

セキュリティの脅威は外部からだけではありません。従業員による情報漏洩や、退職者のアカウントが悪用されるケースも増えています。

VPNでは、一度認証が通れば社内ネットワーク全体にアクセスできてしまうため、権限管理が不十分だと内部脅威のリスクが高まります。ゼロトラストなら、各ユーザーに必要最小限の権限のみを付与し、常に監視することで、内部脅威を抑制できます。

実践的な選択フレームワーク:VPNかゼロトラストか

それでは、自社にとってVPNとゼロトラストのどちらが適しているのか、実践的な判断基準を提示します。

選択のための診断チェックリスト

以下の質問に答えて、自社の状況を確認してみましょう。

| カテゴリ | 質問 | VPN向き | ゼロトラスト向き |

|---|---|---|---|

| 組織規模 | テレワーク社員数は? | 50人以下 | 50人以上 |

| 成長性 | 今後3年で組織は拡大する? | いいえ | はい |

| システム環境 | クラウドサービスの利用割合は? | 30%未満 | 50%以上 |

| セキュリティ要件 | 業界規制や認証取得が必要? | いいえ | はい |

| 予算 | セキュリティ投資予算は? | 年間100万円未満 | 年間300万円以上 |

| 専門人材 | セキュリティ専門の担当者はいる? | いない | いる |

| 現状の課題 | VPNの速度や安定性に不満がある? | いいえ | はい |

| コンプライアンス | 個人情報を多く扱う事業か? | いいえ | はい |

診断結果の目安として、「ゼロトラスト向き」が5つ以上の場合は、ゼロトラストへの移行を検討する価値があります。

シーン別推奨パターン

| ビジネスシーン | 推奨 | 理由 |

|---|---|---|

| 創業5年以内のスタートアップ(社員30人) | VPN | 低コスト・短期間で導入可能、将来的にゼロトラスト移行も視野に |

| 地方に複数拠点を持つ製造業(社員300人) | ゼロトラスト | 拠点ごとのセキュリティレベル統一、工場システムの保護 |

| 顧客情報を扱うBtoC EC事業者 | ゼロトラスト | 個人情報保護法対応、顧客データへのアクセス制御強化 |

| 完全リモートのマーケティング代理店 | ゼロトラスト | クラウドツール中心の業務、クライアント情報の厳格管理 |

| 店舗型小売業(本社50人、店舗スタッフ200人) | VPN | 本社機能のみリモートアクセス、段階的な導入で十分 |

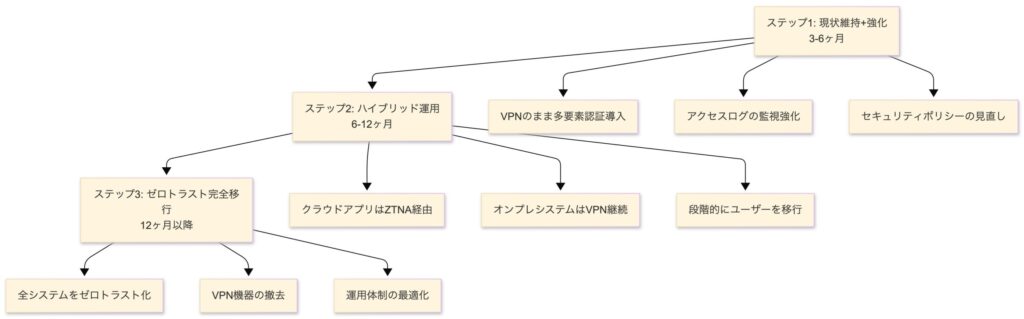

段階的移行の3ステップアプローチ

「いきなりゼロトラストに全面移行するのは難しい」という企業も多いでしょう。そこで、段階的に移行する3ステップアプローチをお勧めします。

| ステップ | 期間 | 実施内容 | 予算の目安 |

|---|---|---|---|

| 1. 現状維持+強化 | 3-6ヶ月 | VPNのまま、多要素認証を導入、アクセスログ監視を強化、セキュリティポリシーを見直し | 既存予算+10-20% |

| 2. ハイブリッド運用 | 6-12ヶ月 | クラウドサービスへのアクセスはZTNA経由に、オンプレミスシステムはVPN継続、部門や拠点単位で段階的に移行 | 既存予算+50-80% |

| 3. ゼロトラスト完全移行 | 12ヶ月以降 | 全システムをゼロトラスト化、VPN機器を撤去または最小限に、運用体制を最適化 | 既存予算の2-3倍 |

マーケターが知っておくべきセキュリティの実務

最後に、マーケターとして日々の業務で気をつけるべきセキュリティのポイントを整理します。

マーケティング業務特有のリスク

マーケターは広告アカウント、顧客データ、分析ツールなど、重要な情報に日常的にアクセスします。これらが漏洩したり不正利用されたりすると、企業に大きな損害を与えます。

| リスク | 具体例 | 対策 |

|---|---|---|

| アカウント乗っ取り | 広告アカウントが乗っ取られ、不正な広告が大量配信される | 多要素認証の必須化、パスワード管理ツールの使用 |

| データ漏洩 | 顧客リストやメール配信履歴が流出 | アクセス権限の最小化、データの暗号化 |

| 誤送信 | 競合他社に戦略資料を誤送信 | メール送信前のダブルチェック、DLP(データ損失防止)ツール |

| フィッシング | 偽のGoogle広告管理画面に誘導され、認証情報を入力 | セキュリティ教育、フィッシング対策ツール |

明日から実践できるセキュリティ対策

技術的な話ばかりしてきましたが、最も重要なのは「人」です。どんなに優れたシステムを導入しても、使う人のセキュリティ意識が低ければ意味がありません。

今日から実践できる5つの対策を紹介します。

| 対策 | 具体的なアクション | 効果 |

|---|---|---|

| パスワード管理の徹底 | パスワード管理ツール(1Password、Bitwarden等)を導入し、各サービスで異なる複雑なパスワードを使用 | アカウント乗っ取りリスクの大幅削減 |

| 多要素認証の有効化 | Google、Facebook、Salesforceなど全ての業務アカウントで2段階認証を設定 | 不正ログインの99.9%以上を防止 |

| 公共Wi-Fiの使用禁止 | カフェや空港などで業務を行う場合は、スマホのテザリングかVPN接続を必須化 | 通信の盗聴リスクを回避 |

| OSとアプリの常時更新 | 自動アップデートを有効にし、セキュリティパッチを速やかに適用 | 既知の脆弱性を悪用した攻撃を防ぐ |

| 定期的な権限見直し | 四半期に1回、各メンバーのアクセス権限が適切か確認し、不要な権限を削除 | 内部脅威や権限の濫用を抑制 |

まとめ:Key Takeawaysと Next Action

Key Takeaways

本記事で解説した重要ポイントを5つにまとめます。

| No | ポイント | 詳細 |

|---|---|---|

| 1 | VPNは境界防御、ゼロトラストは全てを疑う | VPNは「社内は安全」を前提に境界で守る。ゼロトラストは「何も信用しない」を前提にすべてのアクセスを検証。この根本思想の違いを理解することが第一歩。 |

| 2 | ゼロトラストはVPNの「上位互換」ではない | ゼロトラストは高度なセキュリティを提供するが、導入コストが高く複雑。企業規模や業種、予算に応じて適切な選択が必要。 |

| 3 | テレワークとクラウド化がゼロトラスト普及を加速 | 働く場所の多様化とクラウドサービスの普及により、従来の境界防御モデルが限界に。ゼロトラストは現代の働き方に適したモデル。 |

| 4 | 段階的移行が現実的なアプローチ | いきなり全面移行せず、VPNの強化→ハイブリッド運用→完全移行という3ステップで進めることで、リスクとコストを抑制。 |

| 5 | 技術だけでなく「人」のセキュリティ意識が鍵 | システム導入だけでは不十分。パスワード管理、多要素認証、定期的な教育など、日々の実践が最も重要。 |

Next Action:明日から取るべき3つのステップ

この記事を読んだあなたが、明日から実践すべき具体的なアクションを提示します。

| ステップ | アクション | 所要時間 | 難易度 |

|---|---|---|---|

| Step 1 現状把握 | 自社のセキュリティ状況をチェック ・何人がテレワークをしているか ・どのクラウドサービスを使っているか ・過去1年でセキュリティインシデントはあったか ・VPNの速度や安定性に問題はないか | 30分 | ★☆☆ |

| Step 2 即効対策 | 今すぐできるセキュリティ強化を実施 ・全業務アカウントで多要素認証を有効化 ・パスワード管理ツールを導入 ・チーム内でセキュリティルールを共有 | 2時間 | ★★☆ |

| Step 3 中長期計画 | セキュリティ戦略の策定 ・情報システム部門にVPN/ゼロトラストについて相談 ・3年後の組織規模と働き方を想定 ・必要に応じてベンダーやコンサルに相談 | 1-2週間 | ★★★ |